Rainer Rehak & Stefan Ullrich

Tim kann man wohl landläufig als ,,politisch interessierten Techie“ bezeichnen. Er studierte technische Informatik an der Hochschule in seiner Heimatstadt und verbrachte auch privat viel Zeit am Gerät. Nach einem Kurs zu IT-Sicherheit hatte eine Dozentin ihn auf einen großen jährlichen ,,Hackerkongress“ hingewiesen und prompt war er ohne viel nachzudenken einfach so mit einem Kommilitonen hingefahren.

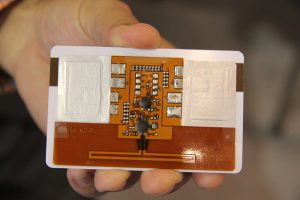

Er besuchte allerlei interessante, verstörende und skurrile Vorträge. Ein Vortrag hatte ihn besonders beeindruckt. Es ging um einen Hack, wobei hunderttausende Passwörter veröffentlicht worden waren. Da bauten die besten Techniker und Technikerinnen die sichersten Computersysteme, die Tim jemals gesehen hatte und die Leute verwendeten ,,12345“, ,,password“ oder gar ,,changeme“ um ihre Daten zu schützen. Das war für ihn unfassbar, aber traurige Realität. An diesem Abend besuchte er einen Workshop zu funkbasierten Smartcards, dabei ging es um das Auslesen, Analysieren und überhaupt Verstehen dieser bald allgegenwärtigen Minisysteme. Die Workshopleiterin namens Juliane beantwortete alle seine Fragen und war selbst nachwie vor begeistert von dieser Technik.

Gegen Ende des Workshops fiel ihm ein, dass er ja die so genannte ,,Multikarte“ seiner Hochschule dabei hatte. Wie zu erwarten war, sendete die Karte nur eine ID undwartete auf eine irgendwie geartete Authentifizierung, bei willkürlichen Eingaben folgte wenig überraschend Kauderwelsch. Er probierte alles Mögliche aus, was er so in seinenVorlesungen gelernt hatte, aber nichts klärte sich. Als die letzte Workshopteilnehmerin gegangen war, kam Juliane zu ihm und sie diskutierten über die vorliegende Situation. BeimHerumflachsen über Sicherheitsproblematiken und -fallstricke war es schließlich Juliane, die ihn an den Vortrag des Hackerkongresses erinnerte. Tim legte seine ,,Multikarte“ wieder auf das Lesegerät, aktivierte die einfachste aller Authentifizierungsarten und gab als Passwort den Hersteller-Standard ,,changeme“ ein – bingo! Nun gab die Karte bereitwillig Auskunft über Bezahlvorgänge, Aufladedaten und auch über den Kontostand. Scheinbar war die günstigste aller Lösungen ohne Schattenkonten oder andere Sicherungsmaßnahmen verwendet worden, ein sicherheitstechnischer Alptraum!

Er rief seinen Kommilitonen herbei, der auch so eine Karte verwendete, und auch dort waren die Informationen mit diesem Passwort einfach auslesbar, kopierbar und änderbar. Den ganzen Abend dachte er darüber nach,welche Systeme um ihn herum wohl ebenso unsicher waren. Türschlösser, EC-Karten, Herzschrittmacher, Kinderspielzeug, Spielzeugdrohnen – das Internet der angreifbaren Dinge. Sollte er den ,,Fehler“ nun der Herstellerfirma melden, sich bei der Hochschule beschweren oder erst mal ein paar kostenlose Essen vertilgen? Dann dachte er daran, dass man mit der Multicard auch Kopien und Scans in der Bibliothek bezahlen konnte. Die Digitalisierung eines Buches kostet um die 30 Euro, das würde sich durchaus lohnen.

Je mehr Tim über die Möglichkeiten nachdachte, desto eher kamen ihm auch soziale Projekte in den Sinn. Im Winter könnte man Schlüsselkarten an umliegende Obdachlose verteilen oder Mensakarten an weniger bemittelte Kommilitonen. Aber wie würden die Angesprochenen reagieren? Er war unentschlossen und fragte im privaten Forum seiner Studienkollegen nach Handlungsoptionen.

Am Morgen des nächsten Tage hatte er ein paar neue E-Mails im Postfach. Sein Kommilitone berichtete in einer E-Mail von vielen interessanten Gesprächen über diese Entdeckung, die er mit allerlei Leutenauch inanderen Foren geführt hatte, ein paar Spam-Mails waren dabei und dann eine E-Mail mit merkwürdigem Betreff und Absender. Da schrieb jemand, dass er großes Interesse daran hatte, dass dieser Fehler nicht behoben und auf gar keinen Fall an die Öffentlichkeit kommen sollte. Dieses Schweigen würde auch großzügig bezahlt werden. Zusätzlich war die Person auch an weiteren ,,Fehlern“ des Abrechnungskartensystems interessiert. Bedroht kam er sich nicht vor, aber seltsam war das doch. Er überlegte, was das nun eigentlich bedeutete.

Fragen

- Sollte Tim seinen Mitstudierenden aus wirtschaftlich schwachen Familien helfen, indem er das Guthaben ihrer Mensakarte auflädt?

- Welche Verantwortung trägt die Betreiberfirma der Mensa, die ein solches unsicheres Passwort eingesetzt hat?

- Macht es einen moralischen Unterschied, ob der Unbekannte sich als ein Hacktivist für sozial minderbemittelte herausstellt oder als Mitarbeiter der Herstellerfirma oder gar als Geheimdienstzuarbeiter?

- Welche Anreize setzt es, wenn ein Akteur Geld für Sicherheitslücken bietet?

- Machen sich die Mitglieder des privaten Forums mitschuldig, wenn sie von einer solchen Geschichte erfahren, aber nichts unternehmen?

- Hätten die Vortragenden des ,,Hackerkongresses“ nicht ihrerseits die Sicherheitslücken bereits dem Hersteller melden und somit beseitigen können?

- Würde es einen (moralischen) Unterschied machen, wenn die Schwachstelle nur durch aufwändige Verfahren (Ablösen des Chips, Betrachtung unter Elektronenmikroskop etc.) auffindbar gewesen wäre?

Erschienen im Informatik Spektrum 39(2), 2016, S. 166–167.

Beiträge als RSS abonnieren

Beiträge als RSS abonnieren

1. Ja es ist eine gute Idee weil viele Menschen dieses Angebot gut gebrauchen könnten aber es sollte nicht missbraucht werden von Personen die das garnicht brauchen.

2. Sie tragen die Verantwortung, dass sie aufpassen müssen das dieses Passwort eben nicht missbraucht wird.

3. Ja es macht einen Unterschied, weil diese Karte ja eingentlich nur für Leute da ist die sich kein Essen leisten können.

4. (ich verstehe die Frage nicht)

5. Ja ich denke schon.

6. Ja, aber ich denke dieser Prozess hätte sehr lang gedauert ihn zu beheben und deshalb haben sie die Sicherheitslücken erstmal überspielt und vertuscht.

7. hä?